Interna konflikter i olika kriminella hackergrupper har fått till följd att avancerade ransomware-program läckt ut på det öppna nätet, skriver Cisco Talos i en ny granskning.

Olika former av utpressningsförsök dominerade cyberhotbilden mot företag och offentlig sektor under första halvan av 2023. Samtidigt som vissa etablerade grupper rör sig bort från att installera skadeprogram och istället fokuserar på att stjäla känsliga data och hota att läcka dem till allmänheten, dyker ständigt nya grupperingar upp.

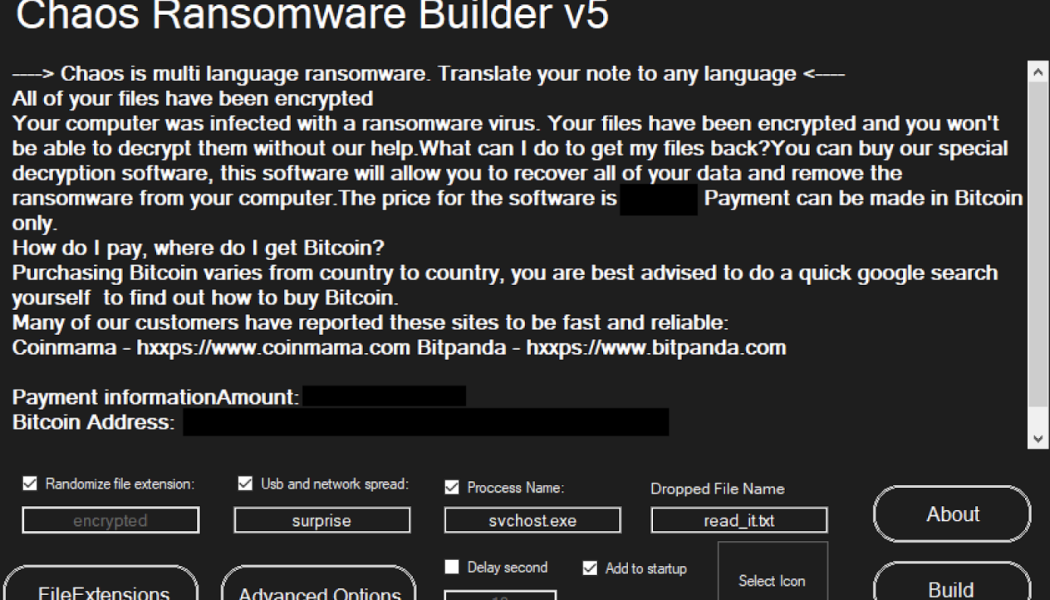

En bidragande orsak är att många avancerade verktyg blivit allt mer tillgängliga, enligt granskningen. De senaste åren har flera av hackergruppernas egna programvaror läckt ut till allmänheten. I flera fall, exempelvis med byggverktyget LockBit 3.0 är bakgrunden interna konflikter i gruppen, där enskilda hackare stått för läckorna i protest. Men i andra fall tycks det röra sig om misstag. Bland de andra verktyg som läckt ut på olika öppna plattformar finns även Xorist, Babuk, Chaos och Conti.

”Oavsett anledning har dessa läckor betydande påverkan på hotbilden, och ger osofistikerade aktörer förmågan att enkelt skapa eget ransomware, med liten ansträngning och begränsad kunskap”, skriver Talos-experterna Chetan Raghuprasad, Vitor Ventura och Kendall McKay i ett nytt blogginlägg.

LockBit-läckan lades hösten 2022 ut på den öppna utvecklarplattformen GitHub av en anonym person, som även uppmärksammade den på Twitter. Läckan bestod av en krypteringsnyckel och en modifierbar konfigurationsfil som gjorde det enkelt för den som kommit över verktyget att skapa sina egna budskap, och detaljstyra hur programvaran skulle agera när den aktiverades. Ytterligare en fil skapade automatiskt ett färdigt ransomware-paket.

Under 2023 har flera ransomware-attacker ägt rum med ny programvara som är baserade på de läckta verktygen, och även flera modifierade och uppdaterade varianter av dem. Attackerna är, enligt Cisco, ofta riktade mot småföretag och privatpersoner och begär ofta en väldigt liten lösensumma – ibland så lite som 40 kronor.

Rapportförfattarna konstaterar också att den stora spridningen av kriminella som använder läckta verktyg gör det svårare att slå fast vilken aktör som ligger bakom en enskild attack, vilket kan påverka rättsliga utredningar. Men man betonar också att läckorna inte bara har nackdelar, eftersom de som forskar kring och försvarar mot cyberhot också får tillgång till den:

”Genom att analysera källkoden kan forskare identifiera liknande mönster och tekniker som används av olika aktörer, vilket ger försvarare ett sätt att proaktivt upptäcka och blockera de nya varianterna redan i det inledande skedet av en attack. Säkerhetsforskare kan också dela underrättelseinformation från den läckta koden med den bredare säkerhetscommunity, och därmed bidra till att stärka cybersäkerhetsområdet.”